Web3Educator

最近、暗号化通貨市場は顕著な下落を経験し、業界関係者の広範な議論を引き起こしました。経験豊富な暗号市場アナリストのアレックス・クルーガーは、現在の市場調整が昨年8月の下落パターンと類似していると考えていることを指摘し、単に政治的発言の影響を受けているわけではないと述べました。

Krügerは、市場の真の圧力が最近の米露間の原子力潜水艦を巡る緊張状況と関連する戦争の言説に起因していると指摘しました。彼はビットコインが近く底を打つ可能性があり、その後市場は徐々に安定すると予測しています。

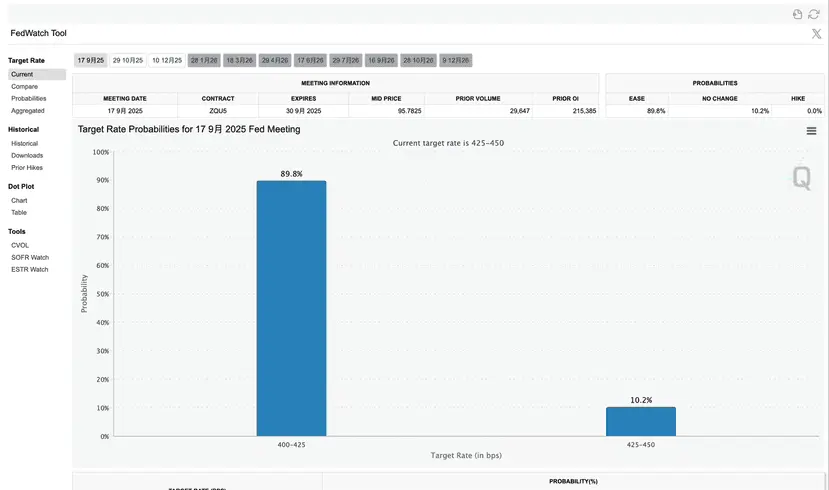

通貨政策について、クルーガーは連邦準備制度の動向について自らの判断を示しました。彼は9月に利下げが行われる可能性があると予想しており、これは第4四半期の暗号市場に強力な支援を提供するでしょう。クルーガーは、堅実な経済基盤、強化された利下げ期待に加え、機関投資家による暗号通貨の採用率の不断の向上が、これらの要因が相まってビットコインを年末までに強化することを促進すると考えています。彼は非常に野心的な1年の目標価格を提示しました:20-25万ドル。

長期的に見て、Krügerは米連邦準備制度が2026年5月以前により緩和的な金融政策の立場を取る可能性があると予想しています。その頃には、経済が過熱する兆候が現れる可能性があり、これがリスク資産のパフォーマンスをさらに助けることになるでしょう。この見解は、一部

原文表示Krügerは、市場の真の圧力が最近の米露間の原子力潜水艦を巡る緊張状況と関連する戦争の言説に起因していると指摘しました。彼はビットコインが近く底を打つ可能性があり、その後市場は徐々に安定すると予測しています。

通貨政策について、クルーガーは連邦準備制度の動向について自らの判断を示しました。彼は9月に利下げが行われる可能性があると予想しており、これは第4四半期の暗号市場に強力な支援を提供するでしょう。クルーガーは、堅実な経済基盤、強化された利下げ期待に加え、機関投資家による暗号通貨の採用率の不断の向上が、これらの要因が相まってビットコインを年末までに強化することを促進すると考えています。彼は非常に野心的な1年の目標価格を提示しました:20-25万ドル。

長期的に見て、Krügerは米連邦準備制度が2026年5月以前により緩和的な金融政策の立場を取る可能性があると予想しています。その頃には、経済が過熱する兆候が現れる可能性があり、これがリスク資産のパフォーマンスをさらに助けることになるでしょう。この見解は、一部