Cryptography And Hash Function

In this lesson, we're going to explore the fundamental principles of crypto security and help you understand how cryptography can help you keep your digital assets safe and secure. We'll start by giving you an overview of why cryptography is so essential in the world of crypto. You'll learn about the different techniques that are used to secure your digital assets and why it's so important to understand how they work. We'll describe the most common types of cryptography used in crypto, such as encryption, hashing, and digital signatures. We'll also dive into the basic principles of cryptography and hash functions, breaking them down into simple, easy-to-understand concepts that will help you analyze the role they play in securing blockchain systems. You'll come away with a solid foundation in crypto security, giving you the knowledge you need to protect your digital assets from potential threats.

Overview of the importance of cryptography in crypto

Cryptography is critical to the security of cryptocurrencies. It provides an encryption technique, which is essential when dealing with financial transactions. Encryption provides the security and confidentiality of sensitive data such as private keys, personal identity information, and transaction details.

One of the primary advantages of utilizing cryptography in crypto is that it aids in the prevention of fraud. Cryptography allows the sender and receiver of a transaction to be authenticated, verifying that the individual transferring the funds is authorized to do so. This aids in the prevention of fraudulent transactions and guarantees that funds are only transferred between authorized parties.

Another major application of cryptography is the protection of user data. To secure transactions and user data, cryptocurrency relies on complicated mathematical algorithms. Cryptography is also essential for assuring the security of blockchain systems and allows the creation of digital signatures, which may be used to verify as said before, the validity of transactions and ensure that they are legitimate and have not been tampered with.

In conclusion, the significance of cryptography in crypto cannot be emphasized. It enables the secure and private transfer of crypto assets, aids in the prevention of fraud, safeguards user data, and ensures the integrity of blockchain networks.

Common types of cryptography used in crypto

In the field of cryptography, there are various forms of cryptography, each with its own set of benefits and drawbacks. Among the most popular types of cryptography employed in cryptography are:

Symmetric Key Cryptography

Symmetric key cryptography encrypts and decrypts data with a single key. Because it is relatively fast and efficient, this type of encryption is frequently employed for encrypting huge volumes of data. The key must be communicated between the sender and the receiver, leaving it vulnerable to interception by third parties.

Read more : What Is Symmetric Key Cryptography ?

Asymmetric Key Cryptography

Asymmetric Key Cryptography also known as public key cryptography, employs a pair of keys, one for encryption and one for decoding. Although the keys are theoretically connected, the encryption key is made public while the decoding key is kept private. As a result, asymmetric key cryptography is more secure than symmetric key cryptography since it does not require the secret key to be shared.

Read more : What Are Asymmetric-key Algorithms ?

・ Hash

Hash functions are used to transform enormous volumes of data into a fixed-length result known as a hash. This is frequently used in conjunction with asymmetric key cryptography to assure transaction authenticity. Hash functions are irreversible, which means that once formed, a hash cannot be changed back to its original form.

Read more : What Makes Blockchain Immutable?

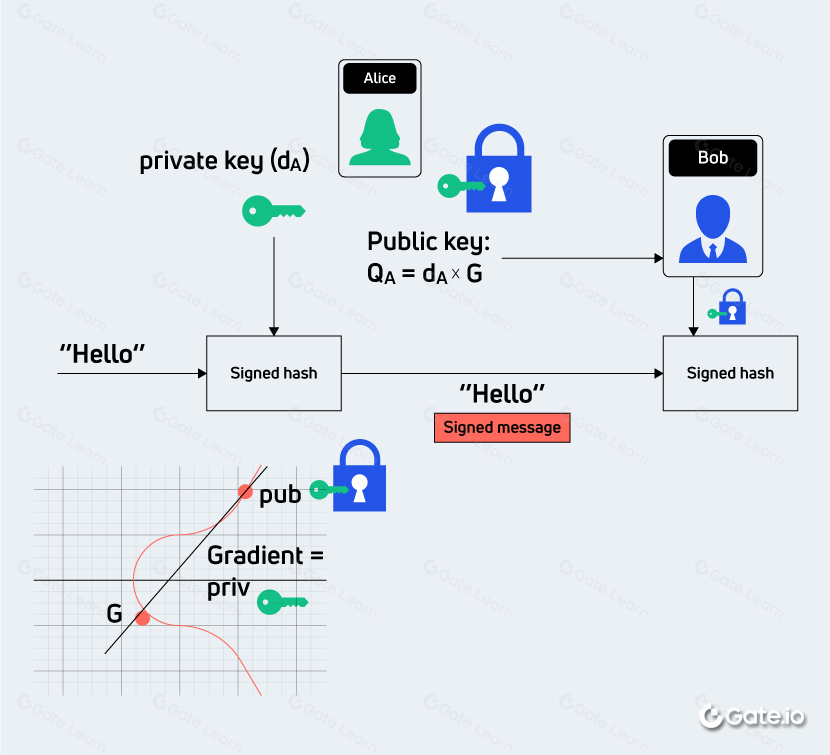

・Digital Signatures

Digital signatures are used to validate a transaction’s legitimacy. They are generated by combining asymmetric key cryptography and hash functions, and they provide a means of ensuring that a transaction has not been tampered with or modified in any manner.

Read more : What Is a Digital Signature?

・Elliptic Curve Cryptography

Elliptic Curve Cryptography is a type of asymmetric key cryptography that is commonly utilized in blockchain systems. It offers great security while requiring less computer resources than other methods of cryptography.

Understand the basic principles of cryptography and hash functions

・Confidentiality , Integrity , Authentication

Cryptography is the practice of safeguarding data and communication by employing mathematical techniques. It is used to safeguard sensitive data, prevent fraud and unauthorized access, and assure transaction legitimacy and integrity.

One of the essential concepts of cryptography is confidentiality, which ensures that only authorized parties have access to sensitive data. This is accomplished by the use of encryption, which scrambles the data so that only authorized parties may read it.

Another important aspect of cryptography is integrity, which assures that data has not been tampered with or altered in any way. Hash functions are frequently employed to achieve this principle. A hash function accepts any size input data and returns a fixed-size output known as a hash. A change in input data leads to a completely different hash output, making it nearly impossible to reproduce the original input data from the hash output. As a result, it is an effective instrument for ensuring data integrity (we will explain hash functions with an example in the coming paragraphs).

Third principle of cryptography is authentication. It assures that the sender and receiver of a message are who they claim to be. This is frequently performed through the use of digital signatures. The receiver can then use the sender’s public key to validate the signature, guaranteeing that the message has not been altered and that the sender is who they claim to be.

In summary :

Confidentiality :

- Ensures only authorized parties have access to sensitive data

- Achieved through encryption

- Types of encryption include symmetric key, asymmetric key, and hybrid encryption

Integrity :

- Ensures data has not been tampered with or altered

- Achieved through the use of hash functions

- A change in input data results in a completely different hash output, making it impossible to recreate the original data from the hash

- Hash functions are used to verify the integrity of data

Authentication :

- Ensures that the sender and receiver of a message are who they claim to be

- Achieved through the use of digital signatures

- Digital signatures are created by combining a hash of the data with the sender’s private key

- The receiver can then use the sender’s public key to verify the signature, ensuring that the message has not been altered and that the sender is who they claim to be

What is a Hash Function?

Now, let’s dive a little deeper into hash functions:

A hash function is a mathematical algorithm that takes an input of any size and returns a fixed-size output, known as a hash. The hash output is typically a sequence of letters and numbers that appears to be random and meaningless. For example, let’s say we have a piece of text “Hello, world!” that we want to hash using the SHA-256 algorithm. The resulting hash output would be :

SQL

2ef7bde608ce5404e97d5f042f95f89f1c2328715f16a5d0f9474c4abb17e6fb

Now, let’s say we changed the text slightly to “Hello, world!!”. If we hash this using the same algorithm, the resulting hash output is completely different

SQL

f7deae29a21bca9cd9b01227c8b6cbfa04dece2b6eaa49c2b8d649a03bbd4ad4

This shows how even little changes in the input data result in an entirely different hash output, making it nearly difficult to reconstruct the original input data from the hash. Hash functions are employed to maintain data integrity because any changes to the input data produce a different hash output. They are widely used in the crypto world to validate transaction authenticity and integrity, guaranteeing that the data has not been tampered with or altered in any way.

Hash Functions in Bitcoin

Many blockchain systems, including Bitcoin, utilise hash functions in the mining process. Miners in Bitcoin must solve a complicated mathematical function in order to validate transactions and earn rewards. The challenge requires you to find a hash output that fits particular criteria, which is a really challenging task. But, once a miner discovers a legitimate hash output, it is simple for other network participants to validate the solution, ensuring that the transaction is valid.

There are numerous types of hash functions used in cryptography, each with their own set of advantages and disadvantages. The SHA-256 algorithm, which is used in Bitcoin and other cryptocurrencies, and the Keccak-256 algorithm, which is used in Ethereum, are two common examples.

It is important to note that, while hash functions are exceedingly secure and trustworthy, they are not perfect. It is possible for an attacker to find two different inputs that produce the same hash output, a phenomenon known as a hash collision. Since this is uncommon and difficult to achieve, it is a flaw that must be considered when constructing cryptographic systems.

Everyone interested in the field of cryptography must comprehend the basics of cryptography and hash functions. These principles are important to the success of cryptocurrencies and blockchain systems because they form the backbone of secure communication and transaction validation in the ecosystem. We can ensure that sensitive data is kept confidential, data integrity is preserved, and transactions are authorized and verified by using encryption, hash functions, and digital signatures, resulting in a safe and dependable network for all participants.